Intervalid ISMS unterstützt Sie aktiv bei der Umsetzung Ihrer Kundenprojekte. Neueste Technologie, hohe Benutzerfreundlichkeit und ein strukturierter Aufbau sind das Fundament für eine rasche und effiziente ISMS Implementierung. Alle erforderlichen Prozessschritte für die Erfüllung der gewünschten Richtlinie sind pro Kunde in einem System abgebildet. Die jeweiligen Mandanten sind von einander getrennt. Durch regelmäßiges Monitoring behalten Sie die Übersicht Ihrer Kundenprojekte und sind auf Zertifizierungen vorbereitet.

Die strukturierte All-In-One Lösung beinhaltet:

Die Software inkludiert alle Pflichtdokumente für eine Zertifizierung nach ISO 27001 & weitere hilfreiche Dokumente.

Unser Tool unterstützt Sie optimal bei der Umsetzung der NIS-2-Richtlinie.

Sie ersparen sich Zeit durch Automatisierung und Funktionalität, gewinnen deutlich an Sicherheit und steigern Ihre Produktivität.

Überzeugen Sie sich selbst & kontaktieren Sie uns für eine Live-Demo, einen kostenfreien Testaccount oder Ihr individuelles Angebot.

*TISAX® ist eine eingetragene Marke der ENX Association. Die Intervalid GmbH steht in keiner geschäftlichen Beziehung zu ENX. Mit der Nennung der Marke TISAX ist keine Aussage des Markeninhabers zur Geeignetheit der hier beworbenen Leistung verbunden.

Mit Intervalid ISMS erhalten Sie eine sichere All-In-One-Lösung, um das komplexe Thema Informationssicherheit einfach in Ihrem Unternehmen umzusetzen. Sie sparen dabei Zeit, Geld, Personalressourcen und Nerven. Mit Intervalid ISMS sind Sie auf eine Zertifizierung nach Standardnormen wie ISO 27001, BSI IT-Grundschutz, VdS 10000, TISAX®, CISIS12®, B3S u. v. m. vorbereitet.

NIS-2 – Alle Neuerungen der NIS-2-Richtlinie sind inkludiert.

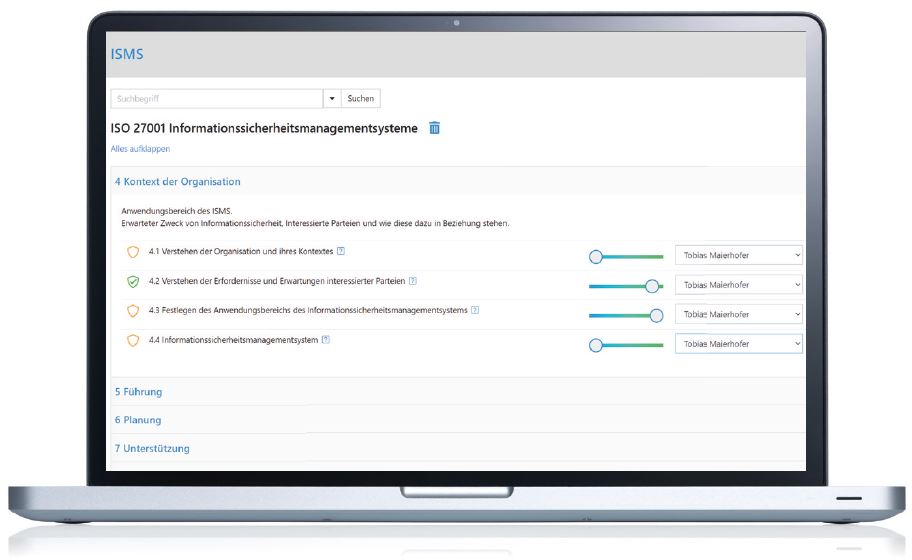

Zu der Umsetzung eines ISMS ist die Mitarbeit aller Fachabteilungen erfolgsentscheidend: Setzen Sie Aufgaben inkl. Deadline und verteilen Sie diese an die verantwortlichen Mitarbeiter Ihres Mandanten. Jeder User verfügt über seine eigene Aufgabenliste und der aktuelle Projektstatus ist zu jeder Zeit ersichtlich. So binden Sie alle Mitarbeiter aktiv in den Prozess ein.

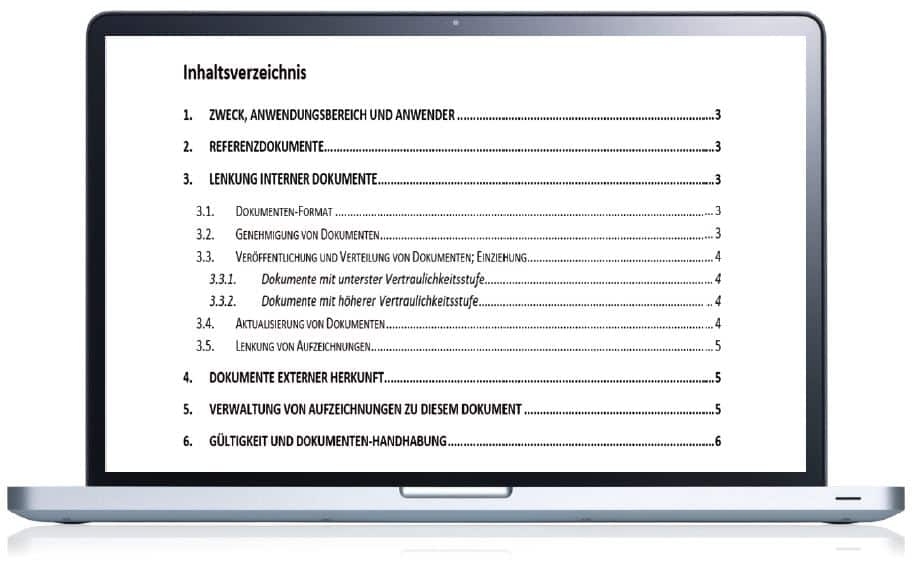

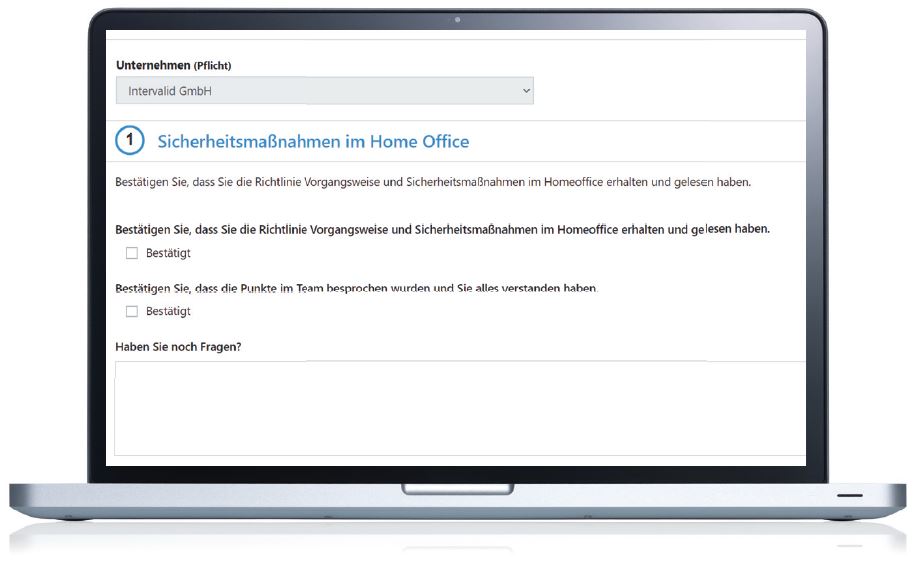

Um das Sicherheitsrisiko im Unternehmen zu minimieren, ist es unerlässlich, die Mitarbeiter zu sensibilisieren und entsprechende Vorgehensweisen zu fordern. Dafür erstellen Sie anhand von Mustervorlagen Richtlinien und Prozesse für die Organisation. Diese sind das Fundament für die ISMS Umsetzung durch die Mitarbeiter. Pflegen Sie die Dokumente regelmäßig und halten Sie die Organisation auf dem neuesten Stand. So gewährleisten Sie eine einheitliche und strukturierte Umsetzung.

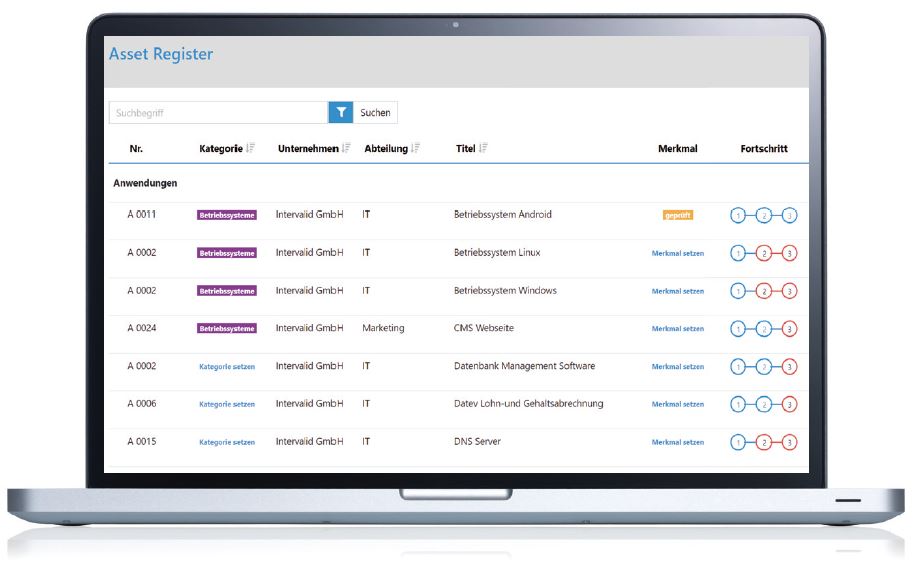

Erfassen und gruppieren Sie Informationswerte (Assets) in einem strukturierten Register. Zur rascheren Fertigstellung erhalten Sie eine Mustervorlage oder importieren die Daten. Definieren Sie zu jedem Asset einen Verantwortlichen (Owner). Nutzen Sie den Workflow zur Ersterfassung von neuen Assets bzw. um Änderungen bekannt zu geben. Erstellen Sie technischen und organisatorischen Maßnahmen (TOMs) mit Mustervorlagen oder individuell nach Ihren Bedürfnissen. Das Register ist übersichtlich, mehrsprachig, einfach in der Bedienung und bietet anpassbare Auswahlmöglichkeiten.

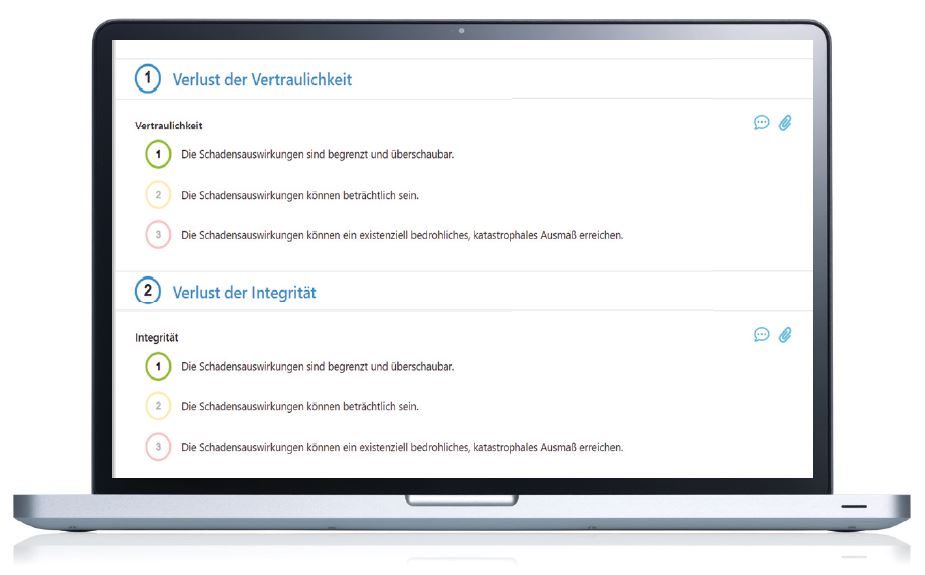

Bestimmen Sie den Schutzbedarf der Assets. Besonders geschäftskritische Werte, die für das Unternehmen hinsichtlich der Informationssicherheit von hoher Bedeutung sind, werden identifiziert. Der verantwortliche Mitarbeiter bewertet mit Hilfe von vordefinierten Risikostufen den Schutzbedarf der Assets. Der Grundstein für die Risikoanalyse ist hiermit gelegt.

Für alle Assets mit hohem Schutzbedarf wird die Risikoanalyse gestartet. Dazu erhalten Sie Mustervorlagen und Fragebögen. Sie werden systematisch durch den Prozess geführt und identifizieren die möglichen Gefährdungen. Im nächsten Schritt legen Sie das Risiko fest und leiten daraus Maßnahmen zur Risikobehandlung ab. Nach Priorisierung und Kosteneinschätzung leiten Sie das Ergebnis zur Freigabe an die Geschäftsleitung weiter.

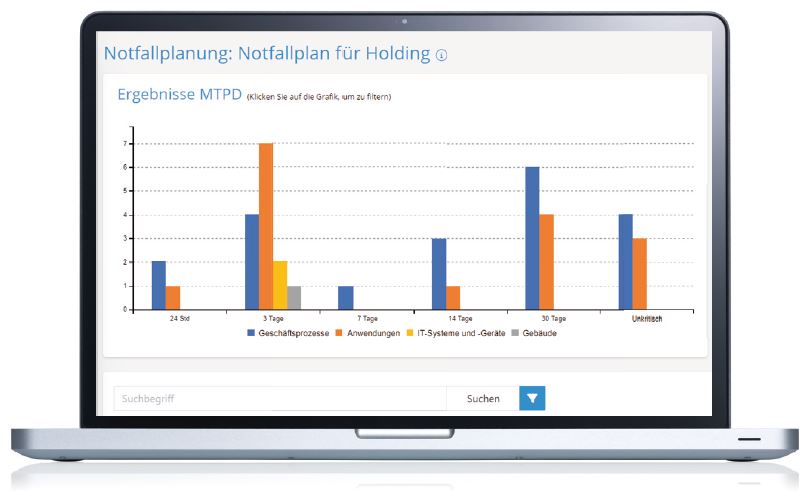

Führen Sie eine Business Impact Analyse durch, um jene Geschäftsprozesse zu identifizieren, die für Ihr Unternehmen geschäftskritisch sind. Sie werden durch den Prozess mit Hilfestellungen geführt. Als Ergebnis sehen Sie die maximal tolerierbare Ausfall- und die Wiederanlaufzeit für ihre Assets. Erstellen Sie im nächsten Schritt den Wiederanlaufplan für die kritischen Prozesse. Der finale Notfallplan wird auf Knopfdruck erstellt.

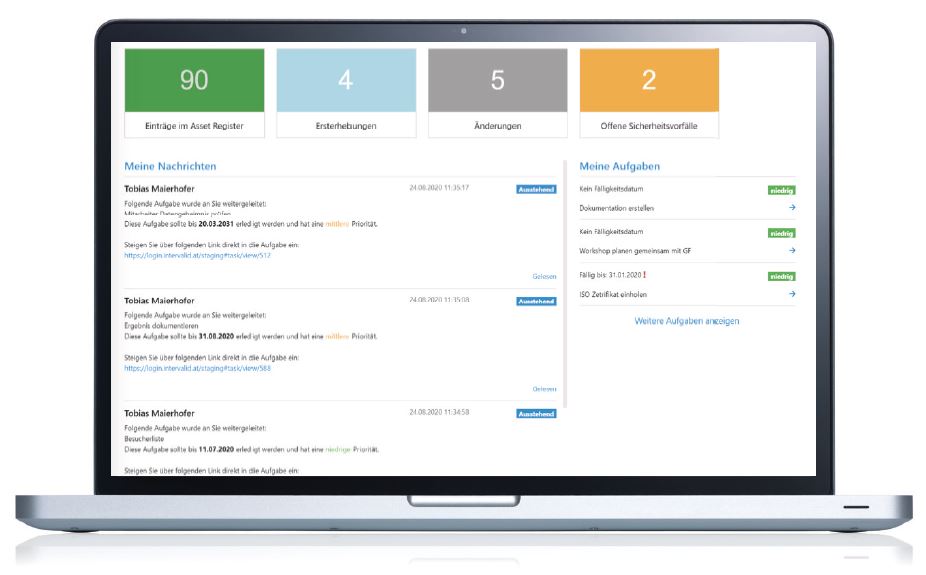

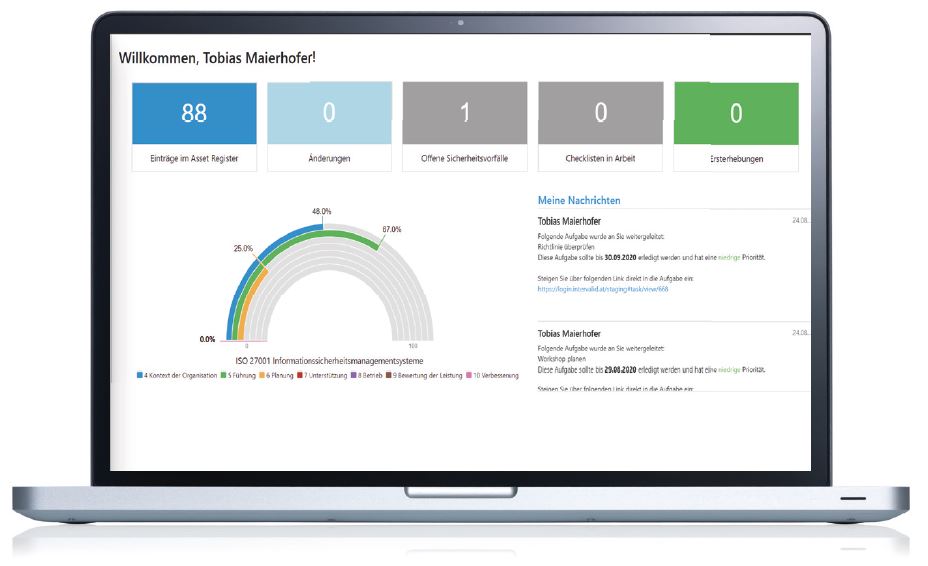

Erstellen Sie tagesaktuelle Reports für interne oder externe Auskünfte (z.B. für Audits, Managementreports, SoA, etc.) per Knopfdruck. Der Export ist als CSV- oder PDF-Datei möglich. So haben Sie jederzeit den aktuellen Informationssicherheitsstatus des Unternehmens im Blick. Alle Sicherheitsvorfälle werden transparent dokumentiert. Das Dashboard ist individuell konfigurierbar und bietet Ihnen einen guten Überblick über die wichtigsten Kennzahlen.

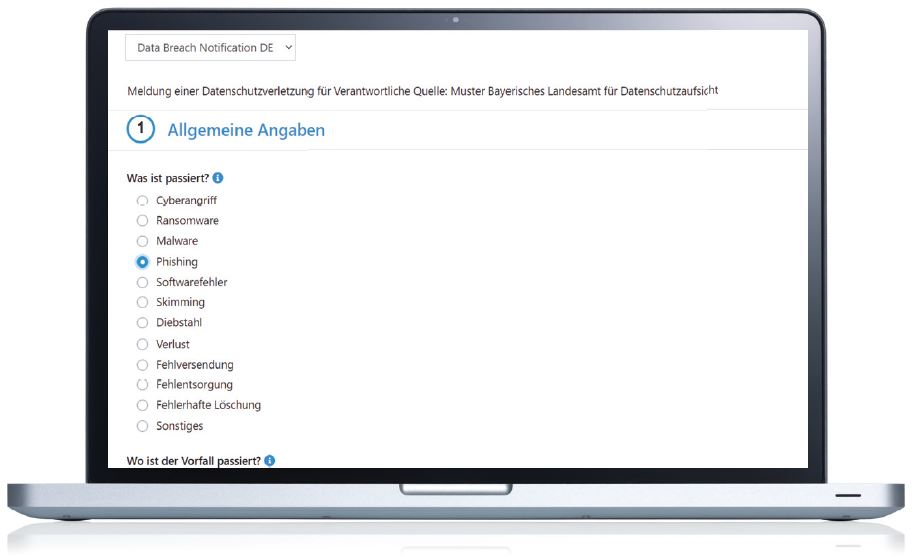

Nutzen Sie diese Funktion, um auf Sicherheitsvorfälle richtig und schnell zu reagieren: Erfassen Sie die Eckdaten, analysieren Sie den Vorfall, informieren Sie alle relevanten Stellen fristgerecht und setzen Sie präventive Maßnahmen.

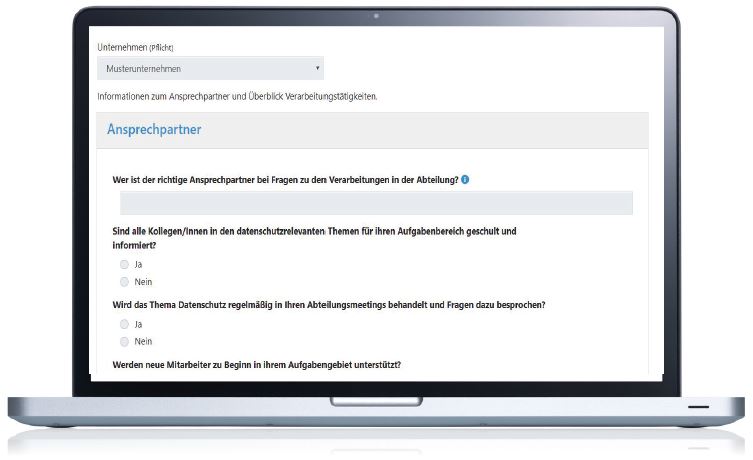

Holen Sie sich Informationen über den aktuellen Wissensstand Ihrer Mandanten ein. Dazu erstellen Sie individuelle Umfragen bzw. nutzen Vorlagen und versenden die Umfrage. Intervalid ISMS bietet Ihnen eine übersichtliche Zusammenfassung der Umfrageergebnisse. So finden Sie heraus, wo Ihre Mandanten stehen. Darüber hinaus können Sie diese Funktion auch nutzen, um Bestätigungen von Ihren Mandanten einfach einzuholen.

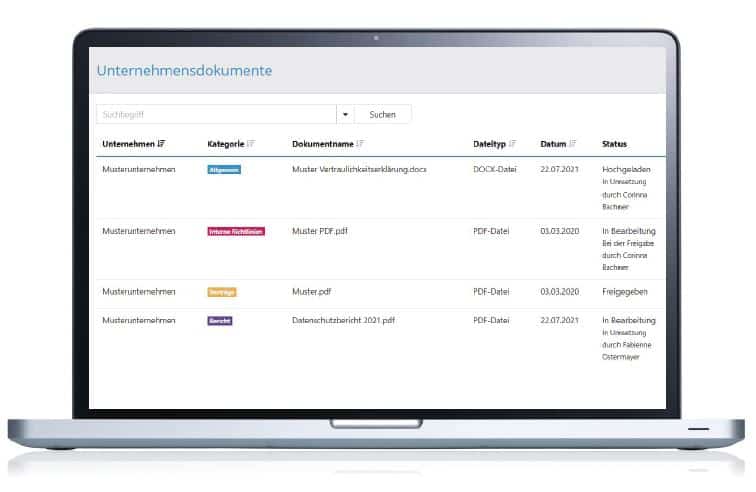

Erstellen Sie Vorlagen für Unternehmensdokumente wie Informationssicherheitsberichte, Richtlinien, Verträge, u. v. m. Dazu stehen Ihnen zahlreiche Formatierungsmöglichkeiten zur Verfügung. Zudem können Sie Variablen nutzen, um Inhalte automatisch in das Dokument einzufügen. Leiten Sie die Dokumente zur Bearbeitung bzw. Freigabe an den zuständigen User weiter. So verwalten Sie Unternehmensdokumente zentral, sind jederzeit über den Status informiert und stellen diese Ihren Mandanten zur Verfügung.

Nutzen Sie diese Funktion, um wichtige Informationen aus Ihrem Unternehmen rasch und reibungslos einzuholen. Zusätzlich unterstützen Sie Fragebögen bei der Dokumentation von Sicherheitsvorfällen, Risikoanalysen und Klassifizierungen. Erstellen Sie auch individuelle Fragebögen speziell für Ihre Bedürfnisse. Formulare unterstützen Sie bei der Einführung neuer bzw. bei Änderungen von bestehenden Assets. Diese können direkt in das Register übernommen werden.

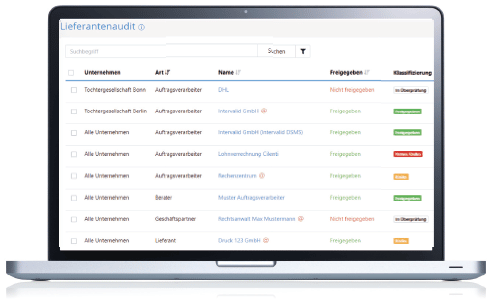

Lieferantenaudits dienen der Überprüfung neuer oder bestehender Lieferanten und Auftragsverarbeiter. Dazu hinterlegen Sie die Ansprechpartner im System und senden einen Fragebogen an den Geschäftspartner oder füllen diesen intern aus. Nachdem der Fragebogen zurückgesendet wurde, können Sie bei Bedarf Aufgaben verteilen und das Audit abschließen. Zum Schluss setzen Sie das Datum für das nächste Audit fest.

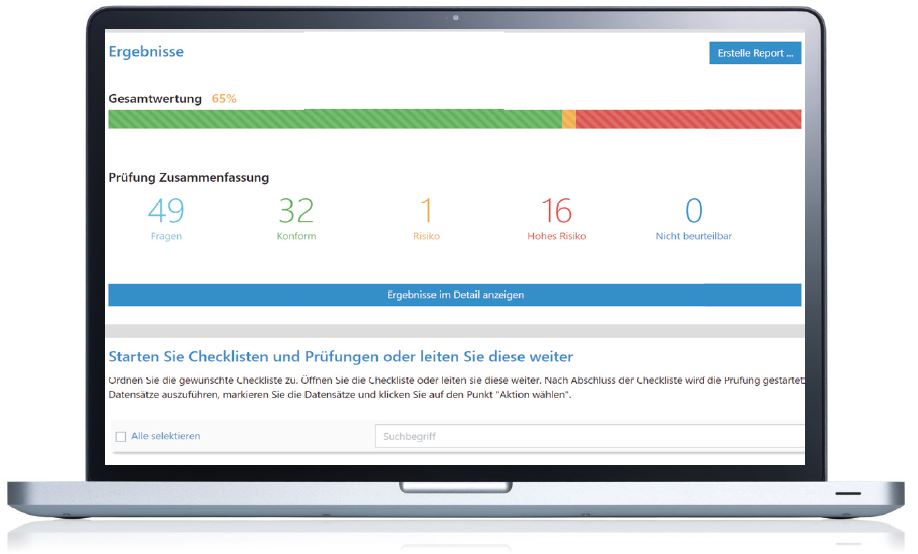

Die Einrichtung eines ISMS ist mit der Umsetzung der beschlossenen Maßnahmen nicht abgeschlossen. Es handelt sich um einen kontinuierlichen Prozess nach dem Plan-Do-Check-Act-Verfahren. Daher muss die Wirksamkeit des ISMS regelmäßig überprüft werden. Nutzen Sie die Überwachungsmaßnahmen des Systems für einen internen Audit bzw. um sich auf eine Zertifizierung vorzubereiten. Durchlaufen Sie regelmäßig Ihre Geschäftsprozesse, optimieren Sie bei Bedarf, erkennen Sie neue Risiken und minimieren Sie so kontinuierlich Ihr Geschäftsrisiko.

Lernen Sie Intervalid ISMS kennen und erleben Sie die Vorteile!

Lernen Sie Intervalid ISMS kennen und erleben Sie die Vorteile!

Besuchen Sie uns vom 7.–9. Oktober 2025 in Nürnberg auf der it-sa!

📍 Halle 7 | Stand 316

Wir freuen uns auf Sie!

Kontaktieren Sie uns

Wir freuen uns über Ihre Anfrage und stehen Ihnen von

Montag bis Donnerstag von 08:30 bis 17:00 Uhr

und freitags von 08:30 bis 15:00 Uhr gerne zur Verfügung.

Sie sehen gerade einen Platzhalterinhalt von Vimeo. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr InformationenSie sehen gerade einen Platzhalterinhalt von YouTube. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr InformationenSie müssen den Inhalt von reCAPTCHA laden, um das Formular abzuschicken. Bitte beachten Sie, dass dabei Daten mit Drittanbietern ausgetauscht werden.

Mehr InformationenSie sehen gerade einen Platzhalterinhalt von Facebook. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr InformationenSie sehen gerade einen Platzhalterinhalt von Instagram. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr InformationenSie sehen gerade einen Platzhalterinhalt von Google Maps. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr InformationenSie sehen gerade einen Platzhalterinhalt von Google Maps. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr InformationenSie sehen gerade einen Platzhalterinhalt von Mapbox. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr InformationenSie sehen gerade einen Platzhalterinhalt von OpenStreetMap. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr InformationenSie sehen gerade einen Platzhalterinhalt von X. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr Informationen